在网络安全领域,防火墙(FW)、入侵检测系统(IDS)、入侵防御系统(IPS)以及Web应用防火墙(WAF)等设备被广泛应用于保护网络免受各种威胁。下面将分别介绍这些安全设备的部署方式及其各自的优缺点。

1. 防火墙(FW)

部署方式

- 网络边界:部署在网络的边界处,通常是互联网接入点或企业内部网络的入口处。

- 主机级别:部署在个人计算机或服务器上,作为软件防火墙运行。

- 云服务:在云计算环境中,作为虚拟防火墙或服务的一部分来实施。

优缺点

- 优点:可以拦截低层攻击行为,提供基本的包过滤策略,限制对IP和端口的访问。

- 缺点:对于应用层的深层攻击行为无能为力。

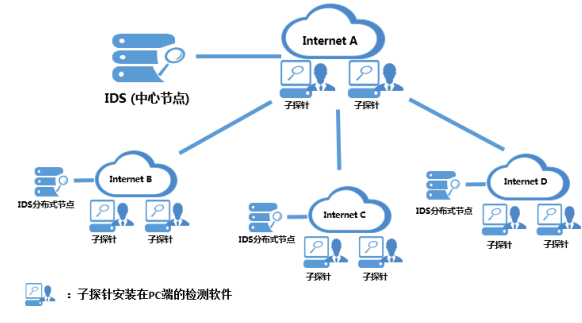

2. 入侵检测系统(IDS)

部署方式

- 集中式部署:将IDS设备集中部署在网络的核心位置,通过监控网络流量、日志等信息来检测网络中的异常行为。

- 分布式部署:将IDS设备分散部署在网络的各个位置,通过监控网络流量、日志等信息来检测网络中的异常行为。

优缺点

- 优点:提供报告和事后监督,不阻断任何网络访问,主要以提供报告和事后监督为主。

- 缺点:不具有阻断网络访问的能力,对于一些特定类型的攻击可能无法及时响应。

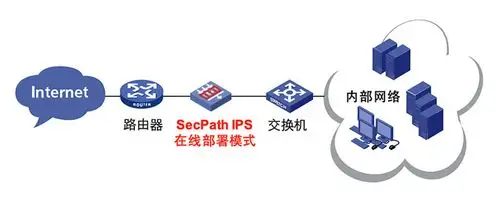

3. 入侵防御系统(IPS)

部署方式

- 直路部署:将IPS设备直接串联在网络中,所有流量都经过IPS设备进行检测和过滤。

- 单臂部署:通过VLAN引流,单臂部署的方式的优势在于不需要改变网络拓扑结构。

- 旁路部署:通过交换机镜像引流,旁路部署主要用来记录各类攻击事件和网络应用流量情况。

优缺点

- 优点:解决了IDS无法阻断的问题,能够实时监控网络流量,发现并阻断恶意攻击。

- 缺点:存在单点故障问题,同时也会加大网络延迟。此外,对于未知攻击模式的识别能力有限

1

。

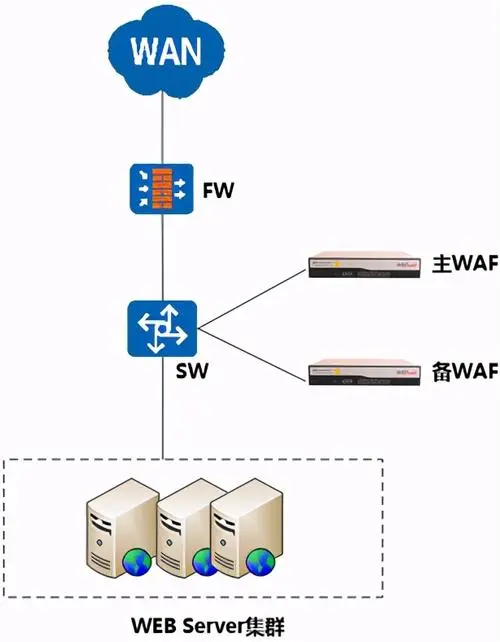

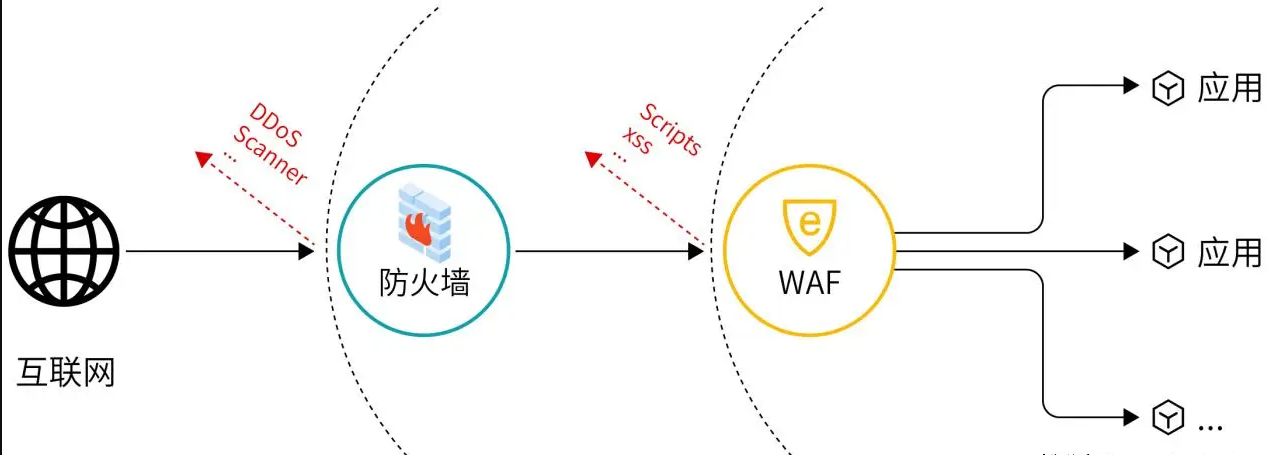

4. Web应用防火墙(WAF)

部署方式

- 透明代理模式:当WEB客户端对服务器有连接请求时,TCP连接请求被WAF截取和监控。WAF偷偷的代理了WEB客户端和服务器之间的会话,将会话分成了两段,并基于桥模式进行转发。

- 反向代理模式:将真实服务器的地址映射到反向代理服务器上。此时代理服务器对外就表现为一个真实服务器。

- 路由代理模式:与透明代理模式类似,但工作在路由转发模式而非网桥模式。

- 端口镜像模式:端口镜像模式工作时,WAF只对HTTP流量进行监控和报警,不进行拦截阻断。

优缺点

- 优点:可以过滤HTTP/HTTPS协议流量,防护Web攻击;可以对Web应用进行安全审计;可以防止CC攻击。

- 缺点:对于其他协议流量的过滤能力有限,如FTP、PoP3协议;不能实现传统防护墙功能,如地址映射;对于网络层的DDoS攻击防护能力不足。

总的来说,每种安全设备都有其特定的使用场景和局限性。在实际部署过程中,需要根据网络的具体需求和威胁模型选择合适的设备类型和部署方式。通常情况下,综合使用多种安全设备和技术手段可以构建多层次的防护体系,提高整个网络系统的安全性。