WAF的基本原理

WAF的基本原理是通过执行一系列针对HTTP/HTTPS的安全策略来保护Web应用。WAF的工作机制主要包括流量识别、攻击检测、攻击响应以及日志记录等几个关键步骤。

流量识别

WAF的第一步是对进入系统的流量进行识别。这意味着WAF需要能够准确地区分合法的用户请求和可能包含恶意意图的流量。这一过程涉及到对请求的各种组成部分进行分析,包括但不限于请求头、请求体、Cookies、URL参数等。

攻击检测

一旦流量被识别出来,接下来的任务是对这些流量进行深入的检查,寻找任何可能表示攻击迹象的行为。WAF使用多种检测技术,包括但不限于:

- 特征匹配:通过与已知攻击模式对比,查找相似性。

- 正则表达式:利用复杂的文本匹配算法来寻找特定的字符串模式,这些模式可能是攻击的一部分。

- 行为分析:观察流量的行为模式,识别出与正常行为不符的操作。

- 机器学习:一些先进的WAF系统采用机器学习算法来训练模型,区分正常流量和攻击流量。

攻击响应

当检测到潜在的攻击时,WAF会根据预设的安全策略采取相应的行动。这些响应可能包括但不限于:

- 拦截请求:阻止可疑流量到达Web服务器。

- 阻止访问:禁止来自特定IP地址的访问。

- 记录事件:保存所有进出流量的日志信息,便于后续分析。

- 重定向:将请求重定向到另一个位置,例如一个蜜罐(honeypot)站点。

- 报错:向用户显示错误信息,而不是直接显示网站内容。

日志记录

无论是否检测到攻击,WAF都会记录所有的请求和响应信息。这些日志是后续审计和分析的基础,有助于识别潜在的安全威胁,并改进安全策略。

WAF的部署方式

WAF的部署方式可以根据网络环境的不同而有所变化。常见的部署模式包括:

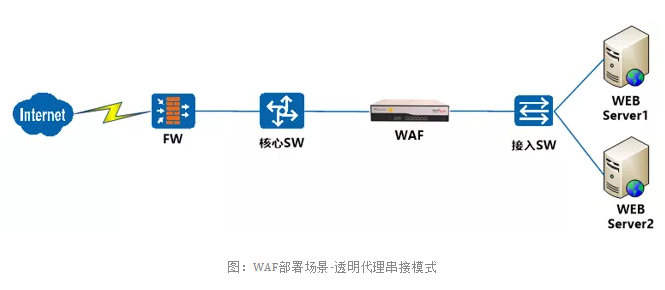

透明代理模式

透明代理模式下,WAF作为客户端与服务器之间的代理存在。在这种模式中,WAF不需要改变网络配置即可部署,并且可以提供较高的故障恢复速度。

反向代理模式

反向代理模式是另一种常用的部署方式,WAF在此模式下作为客户端请求的接收方,并将请求转发给后端服务器。

反向代理的一个优点是可以隐藏后端服务器的真实IP地址,增加攻击者的难度。

旁路监控模式

旁路监控模式下,WAF不对流量进行干预,而是通过镜像技术获取一份流量副本进行分析。

这种模式适用于需要监测但不需要实时阻止流量的场景。

端口镜像模式

端口镜像模式也被称为离线模式,只需要将WAF旁路接到Web服务器上游的交换机上,用于检测异常流量。

云WAF模式

云WAF模式利用云服务提供商的全球分布式节点来提供WAF服务。通过DNS重定向技术,用户的请求首先被发送到云端节点进行检测,然后再转发至真实服务器。

WAF的技术发展

随着技术的进步,WAF也在不断进化。新一代的WAF不仅具备传统的基于规则的检测能力,而且还加入了更多智能元素,如机器学习算法,使得WAF能够更好地适应不断变化的威胁环境。

此外,WAF的部署也变得更加灵活。除了传统的硬件设备和软件安装之外,现在越来越多的企业选择云WAF解决方案,这不仅简化了部署过程,还提供了更高的弹性和可扩展性。

WAF的应用场景

WAF广泛应用于各个行业,尤其对于那些高度依赖Web应用的行业,如金融、电子商务、政府机构等,WAF几乎是必不可少的安全工具。

通过部署WAF,企业可以有效抵御常见的Web应用攻击,如SQL注入、XSS、CSRF等,保障业务的连续性和数据的安全。