CC攻击(Challenge Collapsar)是一种专门针对Web服务器的DDoS(分布式拒绝服务)攻击类型。这类攻击利用大量看似合法的HTTP请求来耗尽服务器资源,从而导致服务器无法响应正常的用户请求。以下将详细解释CC攻击的原理、特点、以及如何有效防范此类攻击。

CC攻击的原理

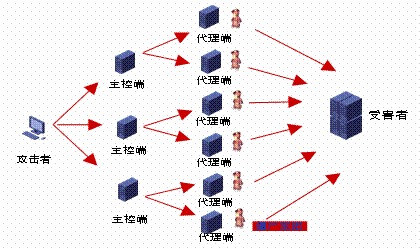

CC攻击的原理是通过控制某些主机不停地发送大量数据包给对方服务器,造成服务器资源耗尽,直至宕机崩溃。具体来说,攻击者利用代理服务器或僵尸网络(Botnet)中的“肉鸡”来向目标服务器发送大量合法请求,特别是那些需要服务器进行大量数据操作(例如数据库查询、复杂的页面渲染等)的请求。当服务器接收到这些请求时,需要消耗大量的CPU时间和其他资源来处理,最终导致服务器资源耗尽,无法正常响应合法用户的请求。

CC攻击之所以有效,是因为它利用了服务器处理HTTP请求的机制。大多数Web服务器在接收到请求后会创建一个新的进程或线程来处理该请求,直到请求完成。在CC攻击中,攻击者会发送大量请求,使得服务器上的线程池被迅速填满,从而导致后续的合法请求无法得到及时处理。

CC攻击的特点

CC攻击有几个显著特点:

- 隐蔽性强:由于攻击者可以使用代理服务器或僵尸网络来发起攻击,这使得追踪攻击者变得更加困难。

- 请求合法:CC攻击通常使用合法的HTTP请求,这使得传统的防火墙和入侵检测系统难以区分攻击流量和正常流量。

- 资源消耗:CC攻击的目标是耗尽服务器的资源,特别是CPU和内存资源,导致服务器无法响应正常用户的请求。

- 模拟用户行为:攻击者可以模拟正常用户的访问模式,使得攻击更加难以检测。

如何判断服务器遭受CC攻击

为了确定服务器是否遭受CC攻击,可以采取以下几种方法:

- 命令行法:使用命令行工具如

netstat -an来查看连接状态,若发现大量“SYN_RECEIVED”状态的连接,这可能是CC攻击的特征。 - 批处理法:编写批处理脚本来筛选出所有到80端口的连接,并检查是否有大量来自同一IP的连接。

- 查看系统日志:通过检查Web服务器的日志文件,寻找异常的访问模式。

CC攻击的防御方法

为了防御CC攻击,可以采取以下措施:

- 服务器垂直扩展和水平扩容:增加每台服务器的硬件能力或通过增加提供服务的服务器来提升承载力。

- 数据缓存:对于具有高度共性的数据,从数据库中检索后放入缓存,后续请求直接从缓存中获取。

- 页面静态化:将频繁访问的页面转化为静态页面,减少动态页面请求造成的资源消耗。

- 用户级别的调用频率限制:为客户端分配唯一识别ID(SID),并依据SID对客户端进行频率限制。

- 使用CDN服务:通过CDN服务将流量分散到不同的节点,减轻服务器的压力。

- 部署高防CDN:接入高防CDN,自动识别并清洗攻击流量。

- 限制单个IP地址的连接数:通过限制单个IP地址或用户的连接数来减小服务器的压力。

- 使用防火墙:使用防火墙对流量进行过滤和检测。

- 负载均衡技术:通过负载均衡技术将流量均匀分配到多台服务器上。

- 改进Web应用程序逻辑:优化Web应用程序逻辑,减少不必要的数据库查询或其他耗时操作。

- IP黑名单:对于频繁发起请求的可疑IP地址,将其加入黑名单,阻止其进一步访问。

- 使用Web应用防火墙(WAF):部署WAF可以识别并阻止异常流量。

实例:CC攻击的模拟与检测

为了更好地理解CC攻击的实际影响以及如何检测,可以考虑使用工具如Apache Benchmark来模拟请求。例如,使用命令ab -t 100 -c 1 -vvv http://example.com/来模拟一个用户在100秒内持续向服务器发送请求。

通过观察服务器响应时间和错误日志,可以发现服务器在面对大量并发请求时的表现。

在检测方面,使用Nginx的limit_req模块可以帮助限制请求频率。例如,配置如下:

nginx

http {

limit_req_zone $binary_remote_addr zone=one:10m rate=1r/s;

server {

limit_req zone=one burst=10 nodelay;

}

}该配置限制了每个IP地址每秒只能有一个请求通过,超出的请求将被限制。

总结

CC攻击作为一种常见的针对Web服务的DDoS攻击方式,通过模拟大量合法请求来耗尽服务器资源。防御CC攻击需要综合运用多种技术和策略,包括但不限于服务器优化、缓存机制、静态页面生成、频率限制、CDN使用、防火墙部署以及负载均衡等。随着技术的不断发展,新的防御手段和工具也在不断涌现,帮助企业和组织更好地抵御CC攻击带来的威胁。通过上述措施的综合应用,可以显著提高Web服务的抗攻击能力,确保业务连续性和数据安全。